Digital Forensic & Incident Response

Rapid Threat Hunter

Interne Chatfunktionen, ein E-Mail-Server und das Case Management ermöglichen einen effizienten Informationsaustausch im Team sowie mit Geschädigten. Prozesse lassen sich klar definieren und vereinheitlichen. Spezialisierte Ermittlungssoftware unterstützt die gezielte Spurensuche und gibt Ermittlern Werkzeuge an die Hand, um Anomalien im Netzwerk aufzudecken und digitale Tatbestände gerichtsfest zu sichern. Während die Polizei bisher auf den Incident Response Handler (IRH) angewiesen war, erlaubt der Triage-Ansatz eine fokussierte und effiziente Computer- und Netzwerkanalyse. So können Ermittler Spuren von Ransomware-Angriffen autark und im Team sichern, dokumentieren und auswerten – mit dem Ergebnis einer strukturierten Zeitachse, die als gerichtsfester Bericht dient.

Ermittler können nun autark und im Team Spuren von Ransomware-Angriffen sichern und dokumentieren.

Framework zur schnellen und kollaborativen Analyse von Cyber-Threats

Erklärung

Schnelle und präzise Verfolgung von lateralen Bewegungen in angegriffenen Systemen mit ersten validen Ergebnissen bereits innerhalb einer Stunde!

Volle Analyse eines Artefakts in kürzester Zeit!

Belegbare Identifikation von Systeminfiltrierungen mit Zeitstempeln, Beschreibungen und Bewertungen.

Keyfacts

- Identifizierung von ersten Anzeichen einer möglichen Kompromittierung, die eine Prüfung veranlassen.

- Crawling, Erfassung, automatisierte Triage und Threat-Erkennung mit Bewertung.

- Log-File-Analyse für umfassende Einblicke als Grundlage für forensische Untersuchungen.

- Bewertung der Situation mit Hilfe einer zentralen Informationsplattform.

- Einfaches Timelining mit tiefgehenden Angriffsanalysen und präzisen Zeitstempeln.

Zugeschnitten auf Ihre individuellen Bedürfnisse, ready to work!

STARTKLAR

Ohne Verzögerung durch Tool- oder Infrastruktursetup – direkt verfügbar.

VOLLSTÄNDIGER WORKFLOW

Schnelle Erfassung, Analyse, Validierung und Umsetzung von Gegenmaßnahmen.

FORENSIK AUF KNOPFDRUCK

Einfache Erfassung forensischer Daten für Nicht-Techniker und Experten – remote oder beim Geschädigten.

SKALIERBARKEIT

Individuelle Backend-Lösungen, angepasst an Ihre Anforderungen – entsprechend der Nutzeranzahl.

KONTINUIERLICHE UNTERSTÜTZUNG

Für eine nahtlose Implementierung und effiziente Anwendung.

ISOLIERTES SYSTEM

Komplette Analyse innerhalb des Frameworks, ganz ohne Cloud-Abhängigkeit.

PROPRIETÄRES KOMMUNIKATIONSSYSTEM

Sicherer Austausch von Informationen, Daten und Beweisen ohne Nachverfolgbarkeit von außen.

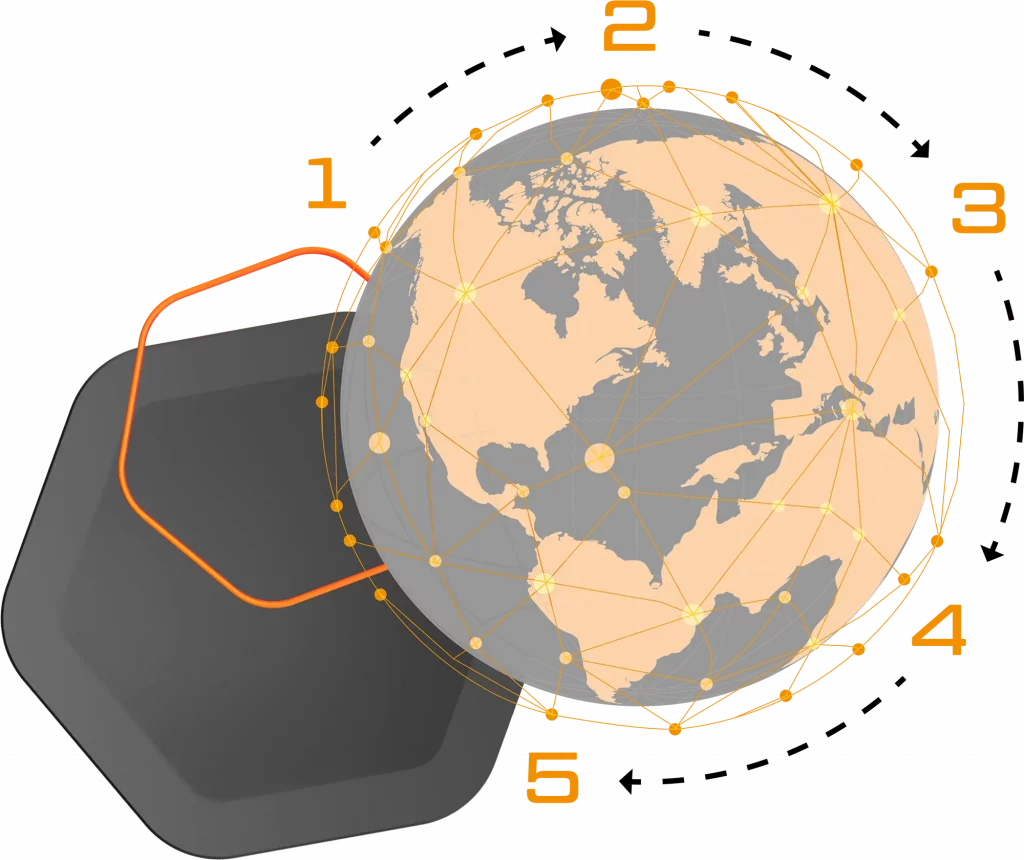

ORTSUNABHÄNGIG

Weltweites Incident-Management in Echtzeit.

ZUSAMMENARBEIT & MULTI-CLIENT

Gemeinsame Bearbeitung von Cyber-Bedrohungen in der Strafverfolgung und im Corporate-Bereich.